El primer semestre de 2025 consolidó un panorama de ciberamenazas en plena mutación, donde el malware móvil, los robos silenciosos de credenciales y las pugnas internas entre bandas de ransomware redefinieron las prioridades de defensa de empresas y usuarios finales.

Esta fue la gran conclusión del último Informe de Amenazas de ESET, que analizó entre diciembre de 2024 y mayo de 2025, los patrones que ilustraron tanto la sofisticación técnica de los atacantes como su capacidad de adaptarse a nuevas superficies de ataque.

De hecho, el análisis ilustró cómo la convergencia de técnicas de ingeniería social, vulnerabilidades técnicas y modelos de negocio criminal basados en servicios ha impulsado una evolución constante de las amenazas.

Preocupante aumento de ataques ClickFix

(ESET)

(ESET)

Uno de los desarrollos que más llamó la atención de los investigadores fue el crecimiento vertiginoso de un vector de ataque denominado ClickFix.

Este método, que se multiplicó en más de un 500 por ciento respecto al semestre anterior, muestra a la víctima un error falso que parece legítimo y la induce a copiar, pegar y ejecutar comandos maliciosos en su propio sistema.

De manera silenciosa, los operadores detrás de ClickFix lograron convertirlo en el segundo vector de ataque más común, solo superado por el phishing tradicional.

La amplitud de su impacto se extiende a múltiples entornos, incluidos Windows, Linux y macOS, y facilita la instalación de diversas amenazas: desde troyanos de acceso remoto hasta ransomware, infostealers, criptomineros y malware personalizado que, según ESET, incluso ha sido vinculado a actores alineados con intereses estatales.

Información confidencial en la mira de SnakeStealer

(ESET)

(ESET)

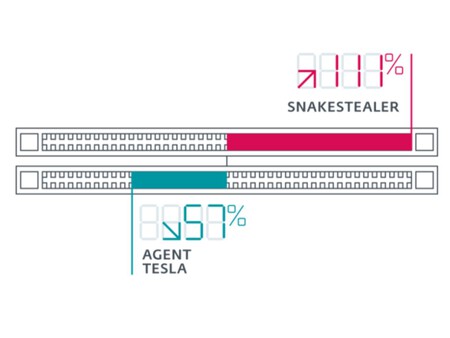

En paralelo, el universo de los infostealers, programas diseñados para robar información confidencial, experimentó un cambio de liderazgo.

Durante años, Agent Tesla se había mantenido como el robo de información más detectado. En 2025, sin embargo, fue SnakeStealer, también conocido como Snake Keylogger, quien tomó la delantera.

Sus capacidades incluyen la captura de pulsaciones de teclas, la recolección de credenciales almacenadas, la obtención de capturas de pantalla y la exfiltración de datos desde el portapapeles.

Este auge coincidió con la intensificación de dos amenazas de malware como servicio, Lumma Stealer y Danabot, cuya actividad creció un 21 por ciento y un 52 por ciento respectivamente antes de que las operaciones de desarticulación emprendidas con la colaboración de ESET lograran interrumpir su despliegue global.

Guerras de ransomware

(Pexels)

(Pexels)

El ecosistema del ransomware continuó su trayectoria inestable, marcado por tensiones internas y alianzas rotas.

La competencia entre grupos criminales, como ocurrió con RansomHub, no solo incrementó la presión sobre sus víctimas sino que también minó la confianza en la propia industria criminal.

Si bien el volumen de ataques y la cantidad de actores activos siguieron aumentando, los pagos de rescates disminuyeron de forma notable.

Según ESET, esta aparente contradicción puede atribuirse en parte a las estafas de salida, momentos en que las bandas desaparecen tras recibir el pago sin entregar la clave de descifrado, lo que ha erosionado la disposición de las víctimas a negociar.

Ataques dirigidos a celulares

(Pexels)

(Pexels)

El informe también resalta el salto en la actividad maliciosa dirigida a dispositivos Android.

Las detecciones de adware crecieron un 160 por ciento, impulsadas principalmente por Kaleidoscope, un programa que aplica técnicas de suplantación de aplicaciones legítimas (“gemelo malvado”) para infectar dispositivos con anuncios invasivos y persistentes.

Este fenómeno coincidió con la aceleración del fraude basado en tecnologías de comunicación de corto alcance.

Mientras que el NFC, empleado habitualmente en pagos sin contacto, fue explotado mediante campañas que multiplicaron su incidencia en pocos meses.

Herramientas como GhostTap permitieron capturar datos de tarjetas de forma remota y cargar credenciales robadas en monederos digitales controlados por los atacantes.

Así como el malware SuperCard X, distribuido como una aplicación aparentemente legítima, ofreció un servicio minimalista de robo NFC empaquetado como malware como servicio, facilitando que operadores poco experimentados pudieran ejecutar campañas de fraude con relativa facilidad.